In questo articolo vogliamo affrontare l’importanza dell’installazione di un Intrusion Detection System IDS, all’interno delle reti aziendali, per fare ciò parto da una premessa fondamentale:

il Regolamento Europeo 679/16 meglio noto come GDPR viene considerato da molti un’ostacolo, un onere per l’azienda e le persone fisiche spesso considerandolo solo come altra burocrazia. Questo è sicuramente un approccio errato in quanto nella società attuale il dato personale assume un’importanza sempre maggiore dimostrato dal fatto che aziende che fanno business con i dati sono tra le più importanti al mondo (Google, Facebook ..), questo ci deve far comprendere il valore dei dati in questo momento, in quest’ottica trattare i dati con attenzione e dandogli l’importanza che meritano diventa un’opportunità per l’azienda, un obbligo, non soltanto legale, ma necessario allo sviluppo della competitività. Principalmente per questo che voglio approfondire l’importanza dell’installazione di un Intrusion Detection System IDS all’interno del network aziendale, uno strumento utile a preservare l’integrità e la riservatezza dei dati.

Certo, questo non riguarda le persone fisiche che con i dati non fanno business, ma sono proprio loro i diretti interessati, con il nuovo Regolamento le persone fisiche hanno maggiore controllo sui propri dati, possono decidere quali trattamenti acconsentire, verificare tramite informative chiare come i loro dati vengano trattati, se ceduti, per quanto tempo conservati, sapere quali dati conserva l’azienda, chiederne la cancellazione, l’aggiornamento etc. Questo nuovo Regolamento ha sensibilizzato molto anche gli utenti sull’importanza dei propri dati personali e la sicurezza con cui i propri dati siano trattati sta diventando o lo diventerà un parametro fondamentale di scelta di un fornitore piuttosto di un’altro.

Conclusa questa piccola premessa procediamo con l’importanza dell’installazione di un intrusione detection System IDS

Che cosa è un Instrusion Detection System IDS

Un sistema di rilevamento delle intrusioni (IDS) è un software di sicurezza o un dispositivo hardware utilizzato per monitorare, rilevare e proteggere reti o sistemi da attività dannose; avvisa immediatamente il personale di sicurezza interessato al rilevamento di intrusioni. Gli IDS sono estremamente utili in quanto monitorano il traffico in entrata ed in uscita della rete e controllano continuamente la presenza di attività sospette per rilevare una violazione della sicurezza della rete o del sistema. In particolare, controllano il traffico confrontando le firme che corrispondono a modelli di intrusione noti e generano un allarme quando viene rilevata una corrispondenza.

Gli IDS possono essere classificati in IDS attivi e passivi a seconda della loro funzionalità. Un IDS passivo generalmente rileva solo le intrusioni, mentre un IDS attivo non solo rileva le intrusioni nella rete, ma le previene anche trasformandosi in un IPS Intrusion Prevention System.

Un Intrusion Detection System IDS non è un sostituto di Firewall ed Antivirus, si tratta di sistemi con funzionalità diverse e l’installazione di uno non esclude l’altro, anzi sarebbe bene configurare correttamente e tenere il tutto sempre aggiornato, detto questo un IDS rileva eventi che sfuggono a Firewall e Antivirus.

Funzioni principali di IDS:

- Un IDS raccoglie e analizza le informazioni dall’interno di un computer o di una rete per identificare possibili violazioni della politica di sicurezza, incluso l’accesso non autorizzato e l’uso improprio.

- Un IDS viene anche chiamato “sniffer di pacchetti”, perchè intercetta i pacchetti che viaggiano attraverso vari supporti e protocolli di comunicazione.

- I pacchetti vengono analizzati dopo essere stati catturati.

- Un IDS valuta il traffico per sospette intrusioni e genera un allarme al rilevamento di tali intrusioni.

Gli IDS possono essere Network Based, quindi NIDS o Host Based quindi HIDS e generalmente quasi tutti offrono:

- Monitoraggio e conservazione dei log

- Rootkit detection

- File integrity checking

- Windows registry integrity checking

- Active response (risposta attiva trasformandosi in IPS)

offrendo i seguenti report:

- rilevazione degli attacchi web comuni

- tentativi di XSS (Cross Site Scripting)

- Rilevazione di tentatitivi di SQL Injection

- tentativi di accesso falliti (Windows, MySQL, PostgreSQL, SonicWall, Accesso Remoto, SSH …)

Installazione di un Intrusion Detection Systems IDS

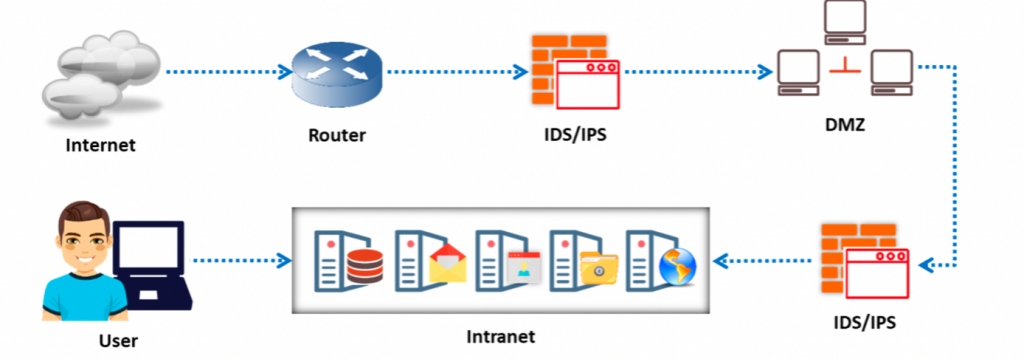

Dove risiede IDS nella rete

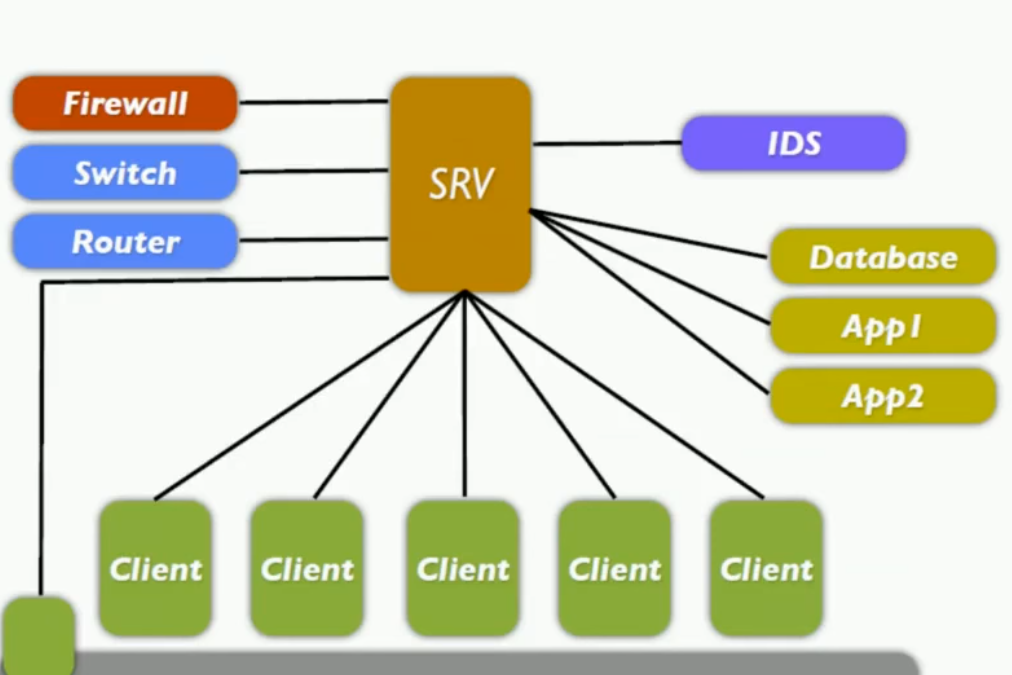

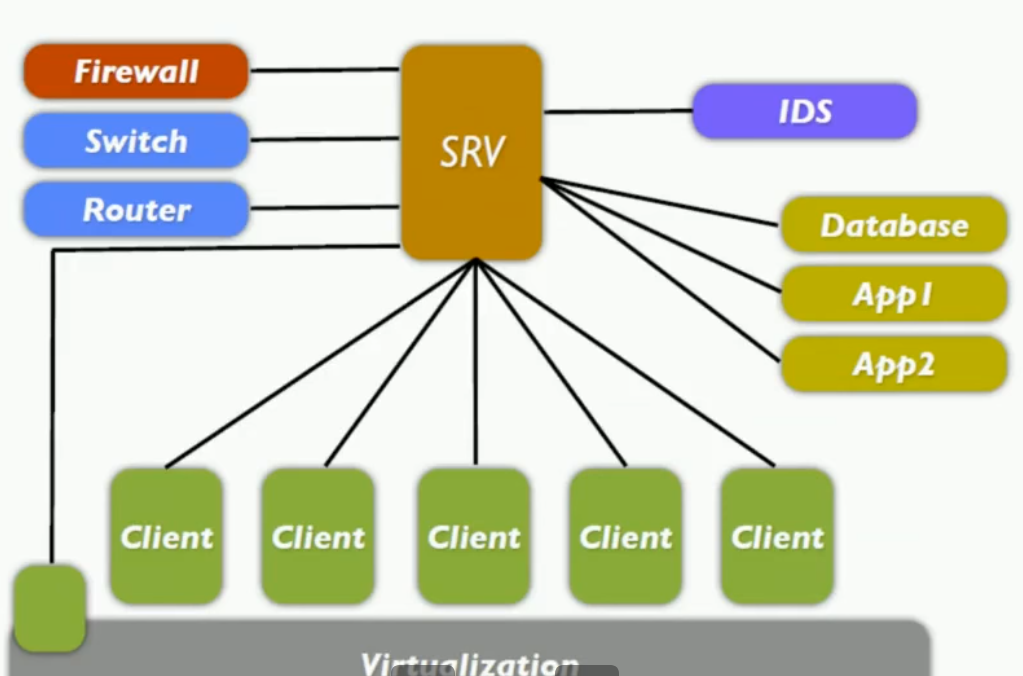

Prima di implementare l’IDS, è essenziale analizzare la topologia della rete, capire come fluisce il traffico da e verso le risorse che un utente malintenzionato può utilizzare per accedere alla rete e identificare i componenti critici che saranno possibili bersagli di vari attacchi contro il network. Dopo aver determinato la posizione dell’IDS nella rete, l’IDS deve essere configurato per massimizzare il suo effetto di protezione della rete.

Come funziona un IDS

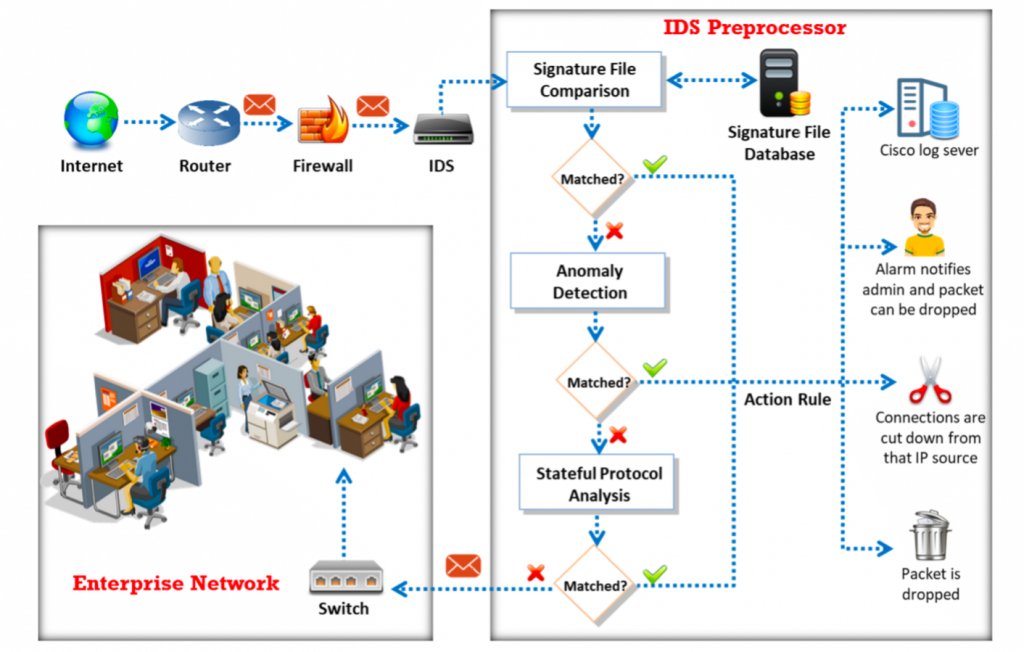

Lo scopo principale dell’IDS è fornire monitoraggio e rilevamento in tempo reale delle intrusioni. Inoltre, IDS reattivi (e IPS) possono intercettare, rispondere e/o prevenire le intrusioni. Un IDS funziona come segue:

- Gli IDS dispongono di sensori per rilevare le firme dannose nei pacchetti di dati e alcuni IDS avanzati includono il rilevamento delle attività comportamentali per rilevare il comportamento del traffico dannoso. Anche se le firme dei pacchetti non corrispondono perfettamente alle firme nel database delle firme IDS, il sistema di rilevamento delle attività può avvisare gli amministratori di possibili attacchi.

- Se la firma corrisponde, l’IDS esegue azioni predefinite come terminare la connessione, bloccare l’indirizzo IP, eliminare il pacchetto e/o lanciare un allarme per informare l’amministratore.

- Quando la firma corrisponde, il rilevamento delle anomalie verrà saltato; in caso contrario, il sensore potrebbe analizzare i modelli di traffico per individuare un’anomalia.

- Quando il pacchetto supera tutti i test, l’IDS lo inoltrerà alla rete.

Altre informazioni: https://it.wikipedia.org/wiki/Intrusion_detection_system

Qualora abbiate bisogno di supporto per l’installazione di un Intrusion Detection System non esitare a contattarci